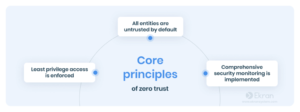

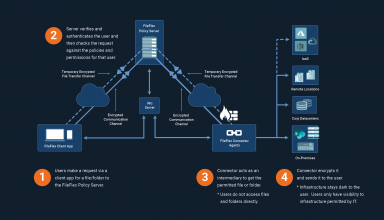

Zero Trust. Perchè implementarla. Xero Trust. Perché implementarla? Convenzionalmente, le aziende proteggono le reti con l’aiuto di firewall, VPN, DMZ e altre misure tradizionali. Gli utenti all’interno di questo perimetro protetto sono spesso considerati affidabili. Hanno accesso a tutte le risorse per impostazione predefinita. Una fiducia eccessiva aumenta il rischio di attacchi interni. Zero Trust presuppone che nessuno all’interno o …

Zero Trust. Perchè implementarla.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.