Zero Trust. Perchè implementarla.

Xero Trust. Perché implementarla? Convenzionalmente, le aziende proteggono le reti con l’aiuto di firewall, VPN, DMZ e altre misure tradizionali. Gli utenti all’interno di questo perimetro protetto sono spesso considerati affidabili. Hanno accesso a tutte le risorse per impostazione predefinita. Una fiducia eccessiva aumenta il rischio di attacchi interni. Zero Trust presuppone che nessuno all’interno o all’esterno della rete possa essere considerato attendibile per impostazione predefinita. Un approccio di questo tipo richiede la verifica dell’identità e dell’affidabilità degli utenti e dei dispositivi prima di fornire l’accesso, anche se questi utenti e dispositivi sembrano affidabili. Ogni richiesta di accesso viene valutata in base al principio della necessità di sapere. A un utente viene concesso l’accesso solo alle risorse di cui ha bisogno per svolgere il proprio lavoro.

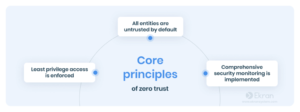

Principi di zero trust.

Applicando il principio Zero Trust alla sicurezza della tua azienda questi sono i vantaggi che ne derivano.

Maggiore visibilità delle azioni degli utenti con le tue risorse.

Zero Trust richiede la categorizzazione e l’effettuazione di un inventario meticoloso di tutte le risorse di rete. Ciò consente alla tua organizzazione di avere un quadro più chiaro di chi accede a dati e sistemi specifici, conoscere le ragioni del loro accesso e adattare le misure di sicurezza alle tue esigenze di protezione dei dati.

Superficie di attacco ridotta.

Spostando l’attenzione sulla sicurezza dal perimetro della rete alle singole risorse si riduce al minimo la suscettibilità dell’organizzazione agli attacchi degli hacker rispetto alle reti tradizionalmente protette, riducendo così la superficie di attacco.

Identificazione e risposta rapida alle minacce alla sicurezza.

L’implementazione di una strategia di sicurezza Zero Trust implica l’implementazione di solide soluzioni di monitoraggio e registrazione per tenere traccia dello stato delle risorse e dell’attività degli utenti. Queste soluzioni ti aiutano ad adottare un approccio proattivo nei confronti delle minacce alla sicurezza per consentire una rapida identificazione e risposta agli incidenti.

Diminuzione del rischio di violazioni della sicurezza.

I rigorosi controlli degli accessi e il monitoraggio continuo delle attività promossi da Zero Trust riducono al minimo le opportunità per gli aggressori esterni e interni di sfruttare le vulnerabilità e ottenere l’accesso alle risorse sensibili della tua organizzazione.

Maggiore efficienza in termini di costi della sicurezza informatica.

L’implementazione di una strategia Zero Trust può ridurre la spesa per la sicurezza informatica dell’organizzazione e la necessità di implementare più strumenti di sicurezza. La gestione delle identità, il controllo degli accessi e la segmentazione della rete richiesti da Zero Trust riducono al minimo la superficie di attacco e le opzioni per un attore malintenzionato. In questo modo, anche se subisci una violazione della sicurezza, sarà meno dannosa e costosa per la tua organizzazione.

Approfondisci sulla nostra pagina e scopri come la tecnologia Ekran può aiutarti: https://bludis.it/prodotto/ekran-system/

Contattaci per avere maggiori informazioni. Chiama lo 0643230077 o invia una e-mail a sales@bludis.it

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.