Bludis amplia il proprio ecosistema di soluzioni per la Cybersecurity grazie alla nuova partnership con bitCorp® – Cybersecurity Creative Lab, azienda italiana specializzata nello sviluppo di tecnologie avanzate per la protezione di reti, dati e identità digitali. Un accordo strategico che consolida l’impegno di Bludis nel portare sul mercato soluzioni innovative, pensate per generare valore reale per partner e clienti. …

NEWS

Come una banca può ridurre le frodi del 40% con MFA adattivo

La soluzione di Ping Identity: Strong Authentication basata su rischio, analisi di contesto, device e comportamento. Introduzione Nel contesto bancario attuale, la sicurezza delle transazioni digitali è una priorità assoluta. Le frodi informatiche rappresentano una minaccia crescente sia per le istituzioni finanziarie sia per i clienti, con tecniche sempre più sofisticate che mettono a rischio dati sensibili e patrimoni. In …

Cybersecurity Awareness. Rendiamola Proattiva.

Cybersecurity Awareness . Rendiamola Proattiva. Cybersecurity Awareness . Con l’aumento delle minacce informatiche e l’evoluzione delle tecniche di attacco, la cybersecurity non può più essere relegata a processi di formazione episodici e disconnessi. Per garantire un’efficace difesa delle aziende, la sensibilizzazione degli utenti deve diventare continuativa, intelligente e contestuale: ovvero intervenire nel momento stesso in cui l’utente si trova di …

Semplifica, automatizza, accelera: il valore di Kaseya 365 Ops

Nel panorama IT moderno, caratterizzato da processi sempre più complessi, una crescente quantità di strumenti da gestire e l’esigenza costante di garantire sicurezza, efficienza e continuità operativa, le aziende—e in particolare gli MSP—hanno bisogno di una piattaforma unificata che permetta di semplificare, ottimizzare e automatizzare. Kaseya 365 Ops nasce esattamente con questo obiettivo. Kaseya 365 Ops è la suite della …

Dark Web & CTEM. Immuniweb è il tuo Vendor!

Dark Web & CTEM. Immuniweb è il tuo Vendor! Dark Web & CTEM. Immuniweb è il tuo Vendor. E’ una piattaforma di penetration test delle applicazioni web e mobile basata sull’AI ImmuniWeb AI Platform offre Test di sicurezza delle applicazioni (AST) basati sul rischio e sulla sensibilità delle minacce. Aiuta a prevenire ed evitare attacchi e violazioni, accelerando il processo …

La nuova frontiera della sicurezza: proteggere gli utenti con Kaseya 365 User

Kaseya 365 User è un modello di licenza unificato pensato per semplificare la gestione e la protezione degli utenti finali. Riunisce in un’unica soluzione strumenti di sicurezza, automazione e gestione IT, permettendo agli MSP di offrire un servizio completo senza dover combinare prodotti diversi o gestire complessità di licensing. Kaseya 365 User nasce da un cambio di paradigma: non basta più proteggere gli …

La voce come leva strategica per la comunicazione moderna

Nel panorama competitivo attuale, offrire un’esperienza di qualità ai clienti è diventato un elemento decisivo. In questo contesto, la comunicazione vocale sta assumendo un ruolo sempre più centrale: non è più soltanto un canale operativo, ma uno strumento capace di generare efficienza, sicurezza e continuità nei processi aziendali. Le imprese cercano piattaforme in grado di valorizzare ogni interazione, integrando Contact …

BEC. Business E-mail Compromise.

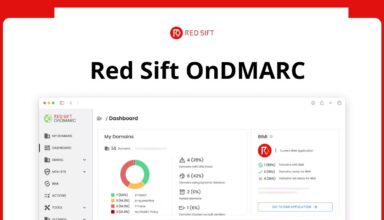

BEC. Business E-mail Compromise. BEC. Il Business E-mail Compromise (BEC) rappresenta una delle minacce cyber più diffuse e dannose per aziende di ogni dimensione. Non si tratta di attacchi che fanno rumore, né richiedono operazioni tecnicamente complesse, ma sono procedure mirate che sfruttano un elemento tanto semplice quanto potente: la fiducia. Secondo Gartner, l’implementazione del DMARC (Domain-based Message Authentication, Reporting …

ImmuniWeb registra una crescita record nel 2025 e consolida la propria leadership globale nella sicurezza applicativa basata sull’AI

ImmuniWeb conclude il 2025 con risultati eccezionali, confermando un nuovo record di vendite e una crescita a doppia cifra anno su anno. L’azienda continua a espandere la propria presenza internazionale, mantenendo al contempo una solida redditività e introducendo innovazioni tecnologiche di rilievo. Nel corso dell’anno, ImmuniWeb ha ricevuto 13 riconoscimenti internazionali, a testimonianza della costante eccellenza tecnica e della capacità di …

Il 2025 di Zoho Mail: comunicare meglio, lavorare meglio

Il 2025 ha segnato un anno di trasformazione per Zoho Mail, un periodo in cui la piattaforma ha consolidato il suo ruolo non solo come servizio di posta elettronica, ma come vero e proprio hub di collaborazione intelligente. In un mondo in cui la comunicazione aziendale richiede velocità, sicurezza e integrazione, Zoho Mail ha continuato a evolversi per offrire strumenti capaci …

Kaseya 365 Endpoint: cos’è, come funziona e perché sta rivoluzionando la gestione IT

La gestione degli endpoint è diventata una delle attività più critiche per aziende e MSP. Tra dispositivi remoti, minacce informatiche sempre più sofisticate e la necessità di mantenere costi sotto controllo, servono strumenti capaci di unire semplicità, sicurezza e automazione. Kaseya 365 Endpoint nasce proprio per questo: offrire una piattaforma unificata che integra RMM, sicurezza e backup in un unico abbonamento. Perché …

ImmuniWeb AI Platform. Le news del 2026!

ImmuniWeb AI Platform. Le news del 2026! ImmuniWeb, Piattaforma di penetration test delle applicazioni web e mobile basata sull’AI, offre Test di sicurezza delle applicazioni (AST) basati sul rischio e sulla sensibilità delle minacce. Aiuta a prevenire ed evitare attacchi e violazioni, accelerando il processo di detection grazie all’AI. Un’unica piattaforma per tutte le tue necessità! Il 2026 inzia con …

Kaseya. Migliora il tuo business a 360 gradi!

Kaseya. Migliora il tuo business a 360 gradi! Kaseya è il principale fornitore globale di software di sicurezza informatica e gestione IT basati sull’intelligenza artificiale. Una vasta gamma di soluzioni per l’IT Management e la Cybersecurity ideali per rendere gli MSP più redditizi e consentire alle piccole imprese di crescere in un mondo dipendente dalla tecnologia. La tecnologia è la …

Beyond Compliance: come Red Sift trasforma SPF, DKIM e DMARC in brand reputation

Negli ultimi mesi, l’Agenzia per la Cybersicurezza Nazionale (ACN) ha pubblicato un nuovo Framework di Autenticazione per la Posta Elettronica, raccomandando alle aziende italiane di adottare in modo integrato SPF, DKIM e DMARC per contrastare phishing, spoofing e abuso del dominio. Ma queste tecnologie possono rappresentare molto di più: un vero e proprio pilastro della reputazione digitale delle imprese. Con …

Sicurezza senza confini: come Sectona protegge gli accessi della forza lavoro ibrida

Negli ultimi anni, il concetto di forza lavoro ibrida è emerso con forza affermandosi praticamente ovunque. Dipendenti, consulenti e fornitori accedono quotidianamente a sistemi e dati aziendali da luoghi e dispositivi diversi. Questa flessibilità, pur aumentando la produttività, espone le organizzazioni a un rischio crescente: la gestione degli accessi privilegiati e delle identità distribuite diventa più complessa, e ogni punto …

Perché i Nudge di SMARTFENSE sono una leva strategica nella Cybersecurity Awareness

La consapevolezza della sicurezza digitale rappresenta sempre di più un fattore chiave di resilienza contro gli attacchi. Non basta più fare formazione una-tantum, occorre intervenire in modo dinamico, al momento giusto. Ed è qui che entrano in gioco i Nudge di SMARTFENSE. SMARTFENSE: cosa sono i Nudge e come funzionano I Nudge sono brevi messaggi automatizzati progettati per guidare il …

Accessi sicuri e continui al SOC: come Sectona supporta le grandi aziende TLC nella sicurezza e nella compliance

In un panorama in cui la trasformazione digitale accelera e gli attacchi informatici diventano sempre più sofisticati, le grandi aziende del settore telecomunicazioni (TLC) si trovano davanti a una doppia sfida: garantire l’operatività dei propri Security Operations Center (SOC) e al tempo stesso preservare la sicurezza e la conformità dei dati. Un caso emblematico arriva da uno dei principali operatori …

Zoho Vault: soluzione essenziale per chi vuole ridurre i rischi legati a password deboli o mal gestite

Zoho Vault è un ottimo alleato per creare e gestire password sicure, perché ti permette di generarle automaticamente, archiviarle in modo crittografato e condividerle solo con chi autorizzi. In questo modo riduci il rischio di violazioni e semplifichi la gestione dei tuoi accessi digitali. Dopo il recentissimo episodio accaduto al Louvre, dove un problema di sicurezza informatica ha avuto conseguenze importanti, capiamo davvero …

Dall’IT alla strategia: con Bludis e Kaseya il tuo business cresce veloce

Quando il distributore non si limita a fornire prodotti, ma diventa un vero partner capace di ascoltare le esigenze, consigliare con competenza e supportare con costanza, l’MSP riesce ad accelerare la propria crescita, migliorare i servizi offerti e consolidare la fiducia dei clienti. Scegliere Bludis come distributore significa affidarsi a un partner con oltre 30 anni di esperienza, che unisce competenza …

GenAI in Cybersecurity e Cybercrime

ImmuniWeb utilizza l’AI e il machine learning per rafforzare la sicurezza digitale, offrendo test e monitoraggio avanzati contro vulnerabilità e minacce. Con l’avvento della GenAI, cresce sia la capacità di difesa (analisi predittiva, automazione dei controlli) sia il rischio di cybercrime, poiché gli attaccanti sfruttano modelli generativi per phishing, malware e social engineering sempre più sofisticati. ImmuniWeb integra l’uso dell’AI e della Generative …

LE NOSTRE SCELTE

POST PIù LETTI

Cerca nel sito

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.ULTIMI ARTICOLI

-

5 Marzo 2026

Sicurezza Informatica. Tutelati dai rischi crescenti!

-

19 Febbraio 2026

Compliance. Semplice e tracciabile con Smartfense.

-

17 Febbraio 2026

Sicurezza Proattiva e Continuità Operativa con Kaseya: perché oggi è indispensabile

-

17 Febbraio 2026

Bludis annuncia una nuova importante partnership con bitCorp®: sicurezza informatica più semplice, intelligente e integrata

-

17 Febbraio 2026

Come una banca può ridurre le frodi del 40% con MFA adattivo

-

13 Febbraio 2026

Cybersecurity Awareness. Rendiamola Proattiva.