Looking Ahead. Riflessioni sulla sicurezza. Affrontando il 2022, con uno sguardo alle sfide del 2021, potrebbe essere difficile rimanere ottimisti. Come sappiamo che la prossima evoluzione delle pratiche di identità e sicurezza sarà sufficiente? E questo periodo dell’anno vede sempre una raffica di previsioni su quali tendenze emergeranno e cosa dovrebbe essere al primo posto nello spazio della sicurezza. Looking …

Insider Threat. Save time for investigations!

Insider Threat. Save time for investigations! Questa volta ci occuperemo delle indagini relative ad un insider threat. Il processo di investigations su un allarme causato da un insider threat può essere dispendioso sia in termini di tempo che di risorse. Inoltre, più dura a lungo e più dispendioso diventa per l’azienda. Con il giusto livello di visibilità, le indagini possono …

Online Predators. Ancora giovani vittime!

Online Predators. Ancora giovani vittime! Barnardo’s, un’associazione benefica che si occupa di bambini nel Regno Unito, ha scoperto che ragazzi di otto anni vengono sfruttati sessualmente tramite i social media. In passato, gli intervistati più giovani avevano 10 anni. Questo, purtroppo, suggerisce una preoccupante tendenza al ribasso in corso. La nuova trappola utilizzata dai “predatori” è il live streaming. Barnardo’s …

Virtual Crypto Wallets. Come vi accedono gli hackers.

Virtual Crypto Wallets. Come vi accedono gli hackers. I social media e gli indirizzi e-mail sono diventati elementi fondamentali della vita quotidiana nel mondo contemporaneo, sia per le reti che per le aziende. Ora sono tra le vie principali prese di mira dagli hacker di wallet virtuali. Secondo i dati compilati da PEW Internet, oltre il 75% degli adulti negli …

Blockchain. Come è applicato alla cybersecurity.

Blockchain. Come è applicato alla cybersecurity. Ci stiamo abituando a conoscere nuovi fantastici progetti utilizzando blockchain. Dai mercati online all’energia verde, ognuno è impegnato a lanciarsi in questa nuova sfida. Promesse future, lanci appariscenti, impressionanti white paper! Va tutte bene. Ma per quanto riguarda i casi di utilizzo pratico a partire dalla cybersecurity? Blockchain. Cybersecurity, come? Ogni volta che si …

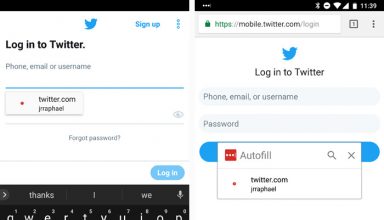

Android app. Rischio phishing.

Android App. Password managers vulnerabile. Molti dei principali sistemi di gestione delle password basati su Android possono essere ingannati da app di phishing che richiedono l’inserimento delle credenziali. I gestori di password possono essere utilizzati per creare, archiviare, inserire e compilare automaticamente le password in app e siti Web. Oltre a consentire agli utenti di mantenere un elevato numero di …

Big Brother. Gestire gli Insider Threats.

Big Brother. Gestire gli Insider Threats. “Il grande Fratello ti sta osservando”. Quante volte abbiamo ascoltato questa frase di un famoso romanzo di George Orwell del 1984? Nel romanzo, questo slogan viene utilizzato per ricordare costantemente ai cittadini dell’Oceania che il loro governo li sta monitorando. Al di la di questo esempio, tuttavia, questa citazione viene spesso utilizzata per rappresentare …

Chrome infetta Windows

Google Chrome potrebbe infettare Windows. Lo sostiene una recente ricerca dedicata alla security, da cui è emerso come gli attacchi che riguardano il protocollo Smb sul sistema operativo di Redmond hanno, tra i vari exploit, anche una particolare estensione impiegata da Chrome su Windows 10. Si tratta, nello specifico, della configurazione relativa al trattamento dei file Scf. L’estensione SCF (Windows …

Usa, stop alla privacy online

Nel mondo non è un buon momento per la privacy online. Dopo le strette all’utilizzo dei social network imposte in Turchia dal presidente Erdogan e le richieste pressanti avanzate a Facebook dalla premier britannica May per conoscere gli ultimi messaggi inviati tramite WhatsApp dall’attentatore di Londra, ora è la volta degli Stati Uniti. Qui, però, i giochi sembrano già fatti. …

Android, malware in fabbrica

Samsung, Lg, Asus, Lenovo, Zte: sono solo alcuni dei brand che montano Android e che secondo le ricerche svolte da un team internazionale di ricerca esibiscono malware prima ancora di arrivare nelle tasche dei clienti. Ebbene sì. Avete letto bene. Oggi i virus, tra software che captano i dati personali e inviano pubblicità indesiderata, nascono insieme ai device. Quanto meno …

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.ULTIMI ARTICOLI

-

16 Ottobre 2024

Zoho Workplace. Migliora la qualità del tuo lavoro!

-

10 Ottobre 2024

Edge 8000. Nuovo nato in casa Ribbon!

-

3 Ottobre 2024

Direttiva NIS2. Soddisfiamo i requisiti.

-

20 Settembre 2024

Perimetro di Rete. L’evoluzione è macmon SDP.

-

17 Settembre 2024

CyberTech Europe 2024. ManageEngine c’è!

-

16 Settembre 2024

Muscope Cybersecurity. Gestisce gli attacchi informatici.