Passwordless authentication. Con OKTA puoi! Passwordless authentication. Ci sono due vantaggi principali nel push senza password. Il primo è incentrato sull’esperienza dell’utente e su tutti i vantaggi derivanti dall’essere liberi dalla password. Il secondo riguarda il livello di sicurezza. Può essere notevolmente migliorato eliminando le password come vettore di attacco. Entrambi i vantaggi sono sostanziali. Nessuno dei due da solo …

Rischio Ransomware. Come ridurlo.

Rischio Ransomware. Come ridurlo. Anche nel 2023 molte aziende sono state bersagliate da attacchi ransomware. Il ransomware è un tipo di cyberattacco molto redditizio e che ha il potere di mettere in ginocchio una azienda. L’adozione della tecnologia ZTDA (Zero Trust Data Access) aiuta a ridurre il rischio ransomware. FileFlex Enterprise offre controlli di accesso granulari. Riduce al minimo i …

Uber breach. Cosa imparare?

Uber breach. Cosa imparare? I dettagli della recente violazione di Uber iniziano ad essere chiari. Anche la dinamica dell’attacco si sta chiarendo. Le aziende tendono a nascondere i dettagli su come sono state violate. Uber non è da meno. L’hacker che ha effettuato l’attacco ha fornito informazioni dettagliate sull’evento, come pubblicato da SC Media. Diamo un’occhiata a cosa è successo …

Phishing? No grazie!

Phishing? No grazie! Il phishing non sta scomparendo, si sta evolvendo. E gli utenti? Con la attuale capacità di attenzione (circa 9 secondi) e il sovraccarico di e-mail, non c’è alcuna possibilità che tutti i nostri dipendenti possano essere attenti al phishing. Siamo solo esseri umani e quindi possiamo essere manipolati. Dobbiamo quindi presumere che di tanto in tanto arriva …

Data Exfiltration. Come prevenirlo?

Data Exfiltration. Come prevenirlo? La sicurezza dei dati è fondamentale. Gli incident di esfiltrazione di dati portano molta attenzione indesiderata alle aziende, perdite di reputazione e finanziarie. Ecco perché le aziende di vari settori prestano la massima attenzione alle loro misure di sicurezza informatica e le migliorano costantemente. In questo articolo, definiamo cos’è l’esfiltrazione di dati e come viene eseguita. …

COVID-19. Scammers Opportunity!

COVID-19. Scammers Opportunity! L’attuale crisi COVID-19 ha cambiato il modo di lavorare. Molte più persone lavorano da casa, per tanti è la prima volta in assoluto. I cyber criminali ne stanno approfittando, in particolare delle persone non abituate a questa modalità. Ecco alcune delle truffe che attualmente stanno causando problemi. COVID-19. Common scams. Una delle truffe più comuni nel Regno …

WEBINAR – Lo Smart Working…

Lo Smart Working diventa “smart” solo se è sicuro! Hai gli strumenti giusti? Scoprilo con il WEBINAR di domani 21 aprile 2020dalle ore 12:00 alle 13:00 sulle soluzioni di Panda Security! CLICCA QUI PER ISCRIVERTI! Il panorama dei cyber attacchi è in continua evoluzione con migliaia di nuovi tipi di minacce sempre più complesse e silenti che rendono difficile proteggere le …

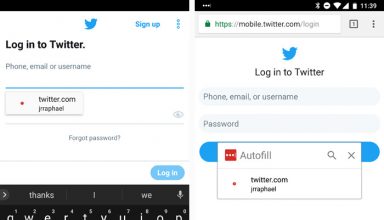

Android app. Rischio phishing.

Android App. Password managers vulnerabile. Molti dei principali sistemi di gestione delle password basati su Android possono essere ingannati da app di phishing che richiedono l’inserimento delle credenziali. I gestori di password possono essere utilizzati per creare, archiviare, inserire e compilare automaticamente le password in app e siti Web. Oltre a consentire agli utenti di mantenere un elevato numero di …

Autenticazione a due fattori. Non è infallibile!

Autenticazione a due fattori. Non è infallibile! L’autenticazione a due fattori è entrata a far parte del mondo della sicurezza informatica. È stata un grosso aiuto per i responsabili della sicurezza informatica. Una misura di sicurezza disponibile per ogni dipendente dell’azienda e un ottimo contrasto al cybercrime. Autenticazione a due fattori. Come eluderla. Le cattive notizie sono state portate alla …

GDPR. E se la mia rete venisse violata?

GDPR. E se la mia rete venisse violata? Il 25 maggio si avvicina rapidamente e le aziende hanno bisogno della tecnologia e dei processi giusti per essere compliant al GDPR. Si stanno preparando per l’applicazione del regolamento generale sulla protezione dei dati dell’UE (GDPR). O meglio, dovrebbero prepararsi! Il GDPR è un grosso problema e, senza la tecnologia e i …

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.ULTIMI ARTICOLI

-

16 Ottobre 2024

Zoho Workplace. Migliora la qualità del tuo lavoro!

-

10 Ottobre 2024

Edge 8000. Nuovo nato in casa Ribbon!

-

3 Ottobre 2024

Direttiva NIS2. Soddisfiamo i requisiti.

-

20 Settembre 2024

Perimetro di Rete. L’evoluzione è macmon SDP.

-

17 Settembre 2024

CyberTech Europe 2024. ManageEngine c’è!

-

16 Settembre 2024

Muscope Cybersecurity. Gestisce gli attacchi informatici.