Il concetto di provisioning e deprovisioning, all’apparenza, è semplice: si tratta di assegnare o bloccare l’utilizzo di determinate risorse a un utente. Il punto, calato in un contesto aziendale, è che azioni così semplici possono dare vita a una lunga e complessa serie di conseguenze. E l’impatto principale, purtroppo, arriva proprio sul versante della sicurezza.

L’esempio più chiaro è quello di un dipendente a cui viene dato accesso a determinate risorse e dispositivi di rete. Una volta terminato il rapporto, questi permessi dovrebbero venire subito revocati, altrimenti si rischia che il soggetto possa sfruttarli anche altrove. L’esempio è marchiano, ma in realtà descrive un problema molto sentito nel mondo della sicurezza: scordarsi di revocare gli accessi, il deprovisioning, rappresenta una delle sue principali minacce.

Un problema a vari livelli

Se il problema è facilmente rilevabile e risolvibile in piccole aziende, dove magari il turnover di dipendenti e collaboratori è ridotto, così come il numero di individui da gestire, le cose diventano più complesse in realtà aziendali medio-grandi. Laddove, cioè, vi sono diverse decine, se non centinaia o migliaia, di utenti, ciascuno dei quali coi propri set di permessi. Anche perché il processo di provisioning e deprovisioning non entra in gioco solo in fase di assunzione o interruzione del rapporto di lavoro.

Nuova mansione, nuovi permessi

All’interno di un’azienda possono cambiare le mansioni e di conseguenza le necessità di accesso alle risorse di rete. Occorre fare in modo che la persona assegnata a una nuova mansione non si ritrovi con più permessi rispetto a quelli richiesti dal ruolo ricoperto. Occorre che i nuovi permessi siano quelli sufficienti a svolgere le nuove mansioni e che quelli non utili alla causa siano revocati. Ignorare queste dinamiche porta a conseguenze molto gravi.

Meglio automatizzare

Provisioning e deprovisioning sono attività organiche ai processi aziendali. E quindi, idealmente, sono attività che si fanno di continuo all’interno dell’azienda. Tuttavia, se non sono gestite in modo automatizzato possono essere dimenticate e messe in secondo piano.

Da una parte, quindi, un gruppo più o meno esteso di utenti che vivono temi quali cambi di mansione, assunzioni, fine della collaborazione, promozioni, trasferimenti.

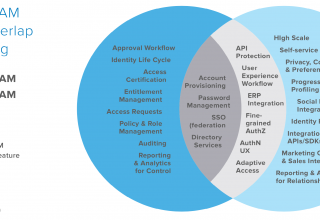

Dall’altra, le risorse IT aziendali, tra le quali accesso alla rete e ai server, utilizzo di piattaforme software e cloud, autenticazione ad account con diversi livelli di privilegi. Nel mezzo, il sistema di provisioning e deprovisioning.

Provisioning e deprovisioning come forma di sicurezza

Viene facile comprendere, a questo punto, quanto provisioning e deprovisioning assumano un’importanza strategica nella gestione della sicurezza aziendale. È per questo che diventa necessario affidare questi processi a una tecnologia che li vada ad automatizzare, che non lasci margini di errore e, al tempo stesso, alleggerisca il lavoro dei responsabili IT e HR.

Questi ultimi, infatti, sono spesso i primi interlocutori che vengono a conoscenza di un cambio di mansione o di rapporto lavorativo, ed eventuali ritardi o dimenticanze possono dare vita a vere e proprie vulnerabilità.

Perché investire sul provisioning e deprovisioning

Un sistema automatizzato per la gestione di provisioning e deprovisioning si occupa di gestire i permessi corretti, nei tempi corretti, con account e utenti corretti. Una tecnologia che, sulla base di impostazioni iniziali fornite dal reparto IT, non lascia spazio a errori e ritardi, andando a costituire un ulteriore e solido livello di sicurezza nella rete aziendale.

Con un sistema di provisioning e deprovisioning automatizzato, in un colpo solo, si elimina il fattore di rischio dovuto all’errore umano, si liberano risorse IT e si garantisce all’azienda il rispetto di schemi precisi in termini di Identity Access Governance, in un ambito quanto mai delicato come l’assegnazione delle risorse di sistema.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.