Volendo cercare un esempio che spieghi, in modo semplice, cos’è l’autenticazione a singolo fattore, possiamo pensare a una cassaforte piazzata lungo una strada, la cui sicurezza è demandata alla sola combinazione numerica. Ovviamente, essendoci un solo tipo di autenticazione, la combinazione appunto, chiunque passi da quelle parti può tentare la sorte fino all’apertura della porta blindata. Per garantire la sicurezza del contenuto, invece, la cassaforte viene custodita in un caveau, l’edificio viene dotato di apposito allarme, e per giunta ci sono guardie in ogni angolo. Accedere al denaro richiede l’ok di tutti questi sistemi di controllo: questa è l’autenticazione multi-fattore.

L’autenticazione a singolo fattore come vulnerabilità

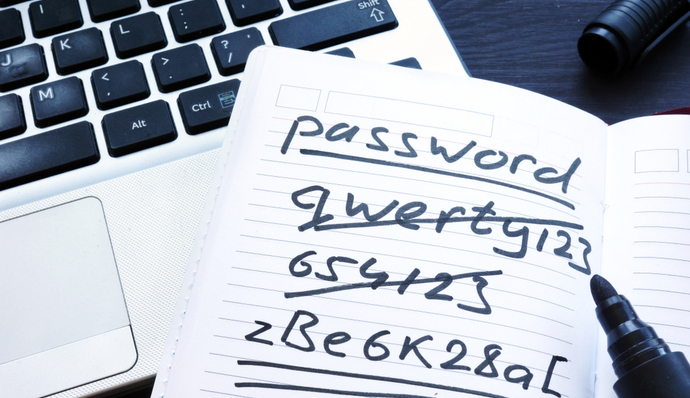

Un tipico esempio di un’autenticazione a singolo fattore (SFA) prevalentemente utilizzato è l’accoppiata nome utente e password. Non esiste solo questa forma di SFA: ogni volta in cui un accesso è demandato a una sola forma di autenticazione, qualunque essa sia, abbiamo una tecnologia SFA.

Sebbene ne esistano di più sicure della coppia username-password, si tratta di miglioramenti risibili in termini di sicurezza. L’autenticazione a singolo fattore, oggi, è considerata a tutti gli effetti ad alto livello di vulnerabilità, al punto di essere classificata anche nel sistema CWE (Common Weakness Enumeration), col codice CWE-308, inserito il 19 luglio del 2006.

Concentrare gli sforzi su un obiettivo

L’autenticazione a singolo fattore rappresenta un problema sia dal punto di vista concettuale che tecnico. Concettuale perché si tratta di una singola barriera difensiva che, per quanto efficace, consente all’eventuale hacker di concentrare tutti i suoi sforzi e le sue risorse verso un singolo obiettivo, offrendogli un vantaggio notevole.

Allo stesso tempo, l’autenticazione a singolo fattore eredita le debolezze del metodo utilizzato e sfruttandole il criminale informatico ha libero accesso al sistema.

Attaccare la password

Ed è proprio in queste debolezze che si concentrano le criticità più tecniche, specie se si pensa che l’autenticazione a singolo fattore più diffusa è proprio la combinazione username e password, o l’utilizzo di codici numerici. Qualsiasi password è vulnerabile a diversi tipi di attacco, che si tratti di dictionary-attack, guessing o brute-force. Senza contare l’eventualità, tutt’altro che rara, di esfiltrazione del database che contiene le credenziali di accesso.

Anche se queste fossero crittografate, troviamo numerose tecniche di cracking, come l’utilizzo della critto-analisi, per decodificarle. Infine, c’è sempre la possibilità che un malware o un keylogger possano intercettare la password e comunicarla al criminale informatico.

Passare a un’autenticazione multi-fattore

Il principale rischio derivante dall’utilizzo dell’autenticazione a singolo fattore è che si tratta di una tecnologia di protezione ormai superata, innestata in un contesto moderno e ricco di risorse per neutralizzarla.

L’utilizzo, al contrario, di un’autenticazione multi-fattore, consente di sfruttare in abbinata ad altre tecnologie alti livelli di protezione, partendo dal presupposto che, in ambito informatico, non esiste tecnologia che garantisca una protezione totale.

Tuttavia, un approccio multi-fattore accresce statisticamente le probabilità di bloccare accessi non autorizzati al sistema. Una differenza notevole, nell’ambito della protezione aziendale, perché offre molta più protezione senza dover stravolgere l’infrastruttura tecnologica.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.