Petya. Ancora sui ransomware.

SophosLabs ha riscontrato che nuove varianti del ransomware Petya (noto anche come GoldenEye) sono dietro il pesante attacco che si è diffuso in Europa, Russia, Ukraina, etc. In ambito sicurezza è stato da altri definito PetrWrap. Quello che rende diversa questa nuova minaccia è che ora include lo script EternalBlue come via di propagazione all’interno della rete presa di mira. Viene attaccato Windows Server Message Block (SMB) utilizzato per condividere file e stampanti in reti locali. Microsoft ha affrontato il problema nel bollettino MS17-010 di marzo ma le prove strumentali si sono avute lo scorso mese durante la diffusione di WannaCry. Petya tenta anche di diffondersi internamente tramite le password amministrative e infettando altri PC in rete utilizzando strumenti di amministrazione remota. Può anche diffondersi internamente infettando le condivisioni di rete su altri computer. Viene eseguito un codice che corrompe le password dell’account utente e inizia a distribuire il malware. Il tutto arriva “legittimato” mediante un finto tool di amministrazione remota chiamato PsExec di Microsoft’s SysInternals.

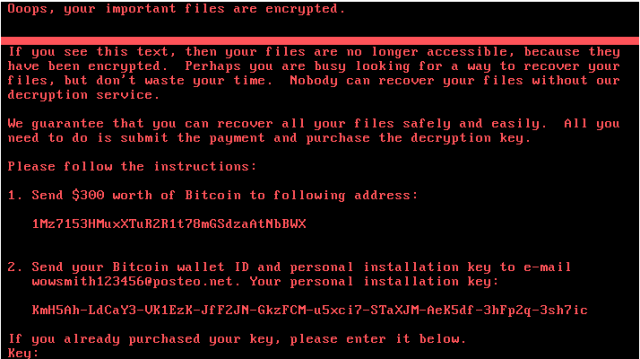

Ecco come appare il messaggio alla “vittima”:

Petya. Quali strumenti per proteggersi?

I clienti che utilizzano Sophos Endpoint Protection sono protetti contro tutte le versioni recenti di questo ransomware. Una prima release è stata rilasciata il 27 giugno alle 13:50 UTC e successivamente abbiamo fornito diversi aggiornamenti per proteggere ulteriormente contro possibili future varianti. Inoltre, utilizzando Sophos Intercept X si è protetti in modo proattivo, lo conferma il fatto che dal momento della diffusione di questo nuovo ransomware non ci sono stati attacchi andati a buon fine. È possibile scegliere di limitare l’utilizzo di PsExec e di altri strumenti amministrativi all’interno della propria rete. Sophos Endpoint Protection, fornisce la rilevazione PUA per PsExec e altri programmi di amministrazione remota che non devono essere disponibili su ogni PC e per ogni utente.

Petya. Misure difensive:

- Assicurarsi che sul sistema siano installate tutte le ultime patch, incluse quelle segnalate nel bollettino Microsoft MS17-010.

- Valutare il blocco dello strumento Microsoft PsExec: una versione di questo strumento viene utilizzata come parte di un’altra tecnica utilizzata da Petya per diffondersi automaticamente. È possibile bloccarlo mediante Sophos Endpoint Protection.

- Eseguire regolarmente il backup e conservane una copia in un posto sicuro e fuori dall’azienda: esistono molti altri modi per perdere i dati, non solo i ransomware! Eseguire la crittografia del backup e non dovrai preoccuparti se finisce nelle mani sbagliate.

- Evitare di aprire allegati di posta elettronica provenienti da mittenti sconosciuti.

- Prova la versione demo si Sophos Intercept X e, per proteggere i tuoi dati a casa, registrati per Sophos Home Premium Beta. Impedisce al ransomware la crittografia non autorizzata di file e settori sul disco rigido.

Se ti interessa avere maggiori informazioni sui prodotti Sophos puoi consultare il nostro sito web: http://www.bludis.it/sophos/ oppure contattare gli specialisti Bludis allo 0643230077 o via e-mail scrivendo a sales@bludis.it

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.