WannaCry, il ransomware “anomalo”

In quattro giorni WannaCry ha infettato oltre 200000 computers in 150 paesi. SophosLabs dopo accurate ricerche ha stabilito questo attacco ransomware non è avvenuto nella modalità classica, l’e-mail di phishing che contiene un link che porta l’utente a cliccarci. Sembra anche che i primi problemi siano stati nell’Asia sud orientale. I ricercatori sostenevano che l’attacco fosse iniziato con una e-mail ma Simone Reed, VP di SophosLab, sostiene che WannaCry ha tutte le sembianze di un worm dall’inizio alla fine << Non c’erano file outlook.exe da nessuna parte, ma solo un driver Windows SMB compromesso come punto di partenza. Finora, non abbiamo trovato nient’altro che prova di un worm di rete>>. In altre parole, questo focolaio, è stato una sorta di ritorno ai primi anni del 2000. Quelle che seguono, sono le ulteriori indagini portate avanti da SophosLabs.

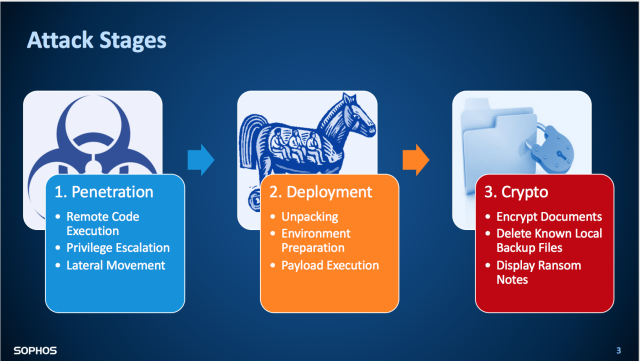

Un attacco in tre step

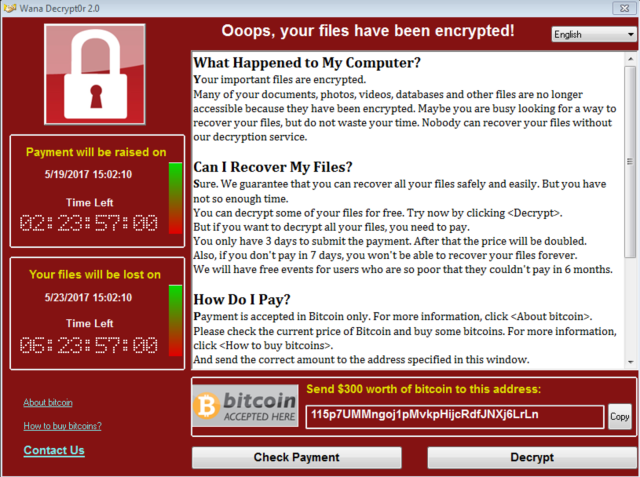

L’indagine ha rivelato che l’attacco di WannaCry è avvenuto in tre differenti step. È iniziato con l’esecuzione di un codice in remoto che ha permesso al malware di “carpire” i privilegi degli advanced user. Una volta che il pacchetto è andato in esecuzione ha iniziato la crittografia dei files ed è comparso il messaggio di riscatto.

L’analisi sembra confermare che l’attacco è stato lanciato usando il codice sospetto del NSA, scaturito da un gruppo di hacker conosciuti come Shadow Brokers. Ha utilizzato una variante dell’APT EternalBlue Exploit (CC-1353) degli Shadow Brokers e ha utilizzato una forte crittografia su file quali documenti, immagini e video. Ha tentato di crittografare anche i database dei server SQL e i file di dati di Microsoft Exchange. Ci sono stati tre fattori chiave che hanno causato una diffusione così rapida dell’attacco:

- L’inclusione di codice che ha permesso alla minaccia di diffondersi in rete come un worm in modo rapido senza necessità di ulteriori azioni degli utenti dopo l’inizio dell’azione.

- Ha sfruttato una vulnerabilità che in molte aziende non era stata sanata. Il patching dei sistemi operativi è il primo punto di una strategia di sicurezza, molti però ancora non riescono ad avere aggiornati costantemente i loro ambienti.

- In molte aziende è ancora presente Windows XP. Microsoft ha cessato il supporto per questo sistema operativo e non ha rilasciato più patcth ma, successivamente e alla luce di questo attacco, ne ha rilasciata una. Microsoft supporta le versioni precedenti di Windows, ma a un costo aggiuntivo.

Come già sottolineato, l’attacco ha sfruttato una vulnerabilità di Windows per la quale Microsoft ha rilasciato una patch a marzo. Questo difetto era nel servizio Windows Server Message Block (SMB), utilizzato dai computer Windows per condividere file e stampanti in reti locali. Microsoft ha affrontato il problema nel bollettino MS17-010.

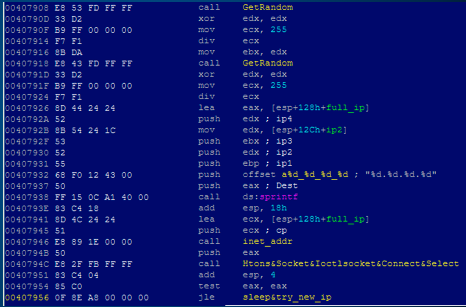

Il worm ha generato una serie di indirizzi IP casuali, come mostra il frammento di codice riportato di seguito. Una volta definiti gli indirizzi IP, il worm ha inviato pacchetti SMB dannosi all’host remoto, diffondendosi.

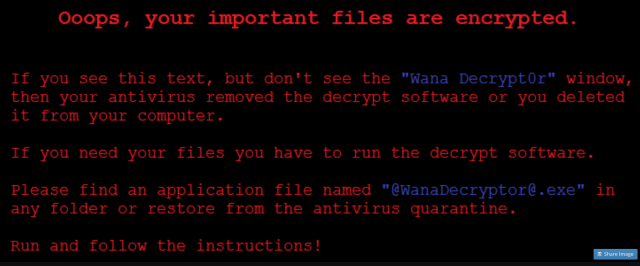

Da li, i files dei computer corrotti, sono stati crittografati e le richieste di riscatto sono comparse sugli schermi delle vittime.

Non perdere la prossima puntata, ti diremo dove è iniziato WannaCry! Se nel frattempo vuoi avere maggiori informazioni sui prodotti Sophos, contatta i nostri specialisti telefonicamente allo 0643230077 o invia una e-mail a sales@bludis.it Puoi anche visitare il nostro sito nella sezione dedicata alle soluzioni per la sicurezza: http://www.bludis.it/sophos/

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.