PwnKit. Where does affect?

Cercheremo di capire dove la vulnerabilità PwnKit colpisce e come Pentera ci può aiutare. Chiaramente, trovare le vulnerabilità che esistono in tutta l’azienda è lontano dall’obiettivo finale. È solo un passo importante lungo la strada. Per valutare veramente il possibile rischio e l’impatto della vulnerabilità di PwnKit, Pentera può aiutarti a ottenere diversi risultati che analizzeremo di seguito.

PwnKit. Discover on your attack surface.

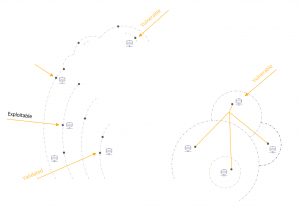

Primo passo fondamentale è un rilevamento completo delle risorse sull’intera superficie di attacco. Questa comprende le risorse esposte all’esterno e i carichi di lavoro interni distribuiti. Devi prima di tutto mappare la superficie di attacco totale. Poi vengono delineate le vulnerabilità e le configurazioni errate. Puoi così identificare la superficie di attacco sfruttabile e far progredire il processo di convalida della sicurezza.

PwnKit. Validate your security readiness.

Un indicatore chiave della gravità dell’esposizione è se un exploit è stato dimostrato e reso pubblicamente disponibile. PwnKit è facilmente sfruttabile con i POC attivi sul Web. L’emulazione di un’operazione di attacco end-to-end è un passaggio importante che fornisce il contesto necessario per la riparazione prioritaria. L’emulazione dell’attacco dovrebbe includere la ricognizione delle risorse esterne e lo sfruttamento dell’esposizione, fino all’espansione laterale e al possibile impatto comprovato. Questo vale sia per PwnKit che per qualsiasi vulnerabilità statica o dinamica. Con Pentera, sono disponibili test Black Box o Grey Box per emulare l’impatto delle credenziali degli utenti locali compromesse, trapelate o sniffate via cavo, sfruttando lo sfruttamento di PwnKit come un evento concatenato. Il framework di escalation dei privilegi di Pentera Attack Orchestrator sfrutta automaticamente le credenziali ottenute o violate e tenta di elevare i privilegi e far progredire l’attacco.

PwnKit. Prioritize remediation.

Completa il processo di convalida della sicurezza. Ci sarà una mappa di attacco dettagliata che mostra i possibili percorsi che gli avversari possono utilizzare, con ciascun percorso direttamente correlato alla causa principale e al rispettivo impatto. Con il quadro completo del potenziale impatto e rischio, può essere eseguita la riparazione chirurgica.

Speriamo che questa vulnerabilità rappresenti il punto di svolta per i security team. Dovranno interrompere l’approccio incentrato sulla vulnerabilità e focalizzarsi sulla valutazione e la convalida del rischio reale.

Per leggere l’articolo completo CLICCA QUI! Mentre se vuoi maggiori informazioni sulla soluzione consulta la nostra pagina https://www.bludis.it/p/pentera/ oppure contatta gli specialisti di Bludis allo 0643230077 o invia una e-mail a sales@bludis.it

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.