Chip Vulnerability. Come gestire una nuova minaccia.

Abbiamo recentemente appreso di due bug hardware chiamati Meltdown e Spectre che consentono a programmi di basso profilo e privilegi come applicazioni di database o JavaScript nei web browser, di accedere a ciò che la memoria del kernel dovrebbe nascondere.

Man mano che le patch diventano disponibili, le aziende subiranno un impatto fino al 30% sulla CPU in cui risiedono i chip Intel.

Chip Vulnerability. Una semplice spiegazione sul Kernel

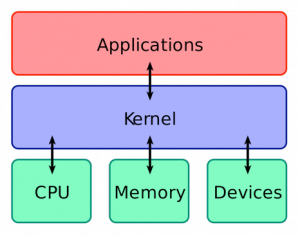

Il kernel è il cuore del sistema operativo del tuo computer. È il livello del tuo SO che c’è tra le tue applicazioni, la CPU e la memoria stessa. Aiuta anche le applicazioni a raggiungere i drivers dei device come è mostrato nello schema di seguito:

All’interno del process address space, solitamente, un set di kernel space pages è aggiunto e protetto dall’accesso a livello utente per consentire context switches più rapidi tra user space e kernel space. Gli attacchi Meltdown e Spectre possono fornire accesso al contenuto di quella memoria. Gli attuali workaround implementati a livello di kernel separano la tabella delle pagine user-space e kernel-space, ma questo introduce una grande penalità sul context switching. Con questo overhead arriva un enorme successo nelle prestazioni del chip. AWS e Google, segnalano che tutti i sistemi sono già stati sottoposti a patches. Sono disponibili anche patch per Linux e Xen.

Chip Vulnerability. Quali sono le implicazioni di sicurezza?

Come sempre, è necessario valutare l’impatto delle soluzioni agent-based. L’accesso allo spazio del kernel è stato complicato per i team che si occupano di sicurezza molto prima rispetto a Meltdown e Spectre. Una volta che l’utente ha avuto accesso allo spazio kernel può manipolare qualunque cosa (es. DLOGGER). Ma parliamo delle minacce interne provenienti dalla tua rete.

La vulnerabilità consente al kernel di server critici e workstation di essere sfruttato facilmente dalle applicazioni installate e utilizzato come arma dagli insider – sia malintenzionati che da impiegati che installano inavvertitamente le applicazioni che forniranno poi un accesso agli hacker. Un processo semplice come l’hosting di un’applicazione in un cloud pubblico o privato può aprire la porta ad aggressori interni ed esterni per mettere in evidenza password memorizzate, informazioni crittografate, IP dell’azienda o contenuti sensibili.

Con l’attuale tendenza di tante aziende a migrare verso ambienti cloud hosted, questo sarà sicuramente un problema in quanto la vulnerabilità interessa i tre principali cloud host: AWS, Microsoft Azure e Google Cloud.

La vulnerabilità è una preoccupazione, ma lo è anche l’impatto sul rendimento del sistema finale. Alcuni strumenti implementati (ma non sempre progettati) con la sicurezza in mente possono devastare un sistema (ed il sonno di molti security architects). Agent a livello kernel come DLP o EDR sono noti per blue-screens, riavvii continui e pesanti modalità di collegamento a browser come Chrome. Inevitabilmente, questo porta ad uno sparring matches per l’utilizzo della CPU che può mettere in ginocchio anche le macchine dell’azienda più sofisticata. Fortunatamente ci sono delle alternative: gli agent a livello utente.

Chip Vulnerability. Il vantaggio dello user-mode agent.

Una soluzione user-modes agents come ObserveIT Insider Threat Management segna un punto di svolta. Non è necessario riavviare il sistema, non serve collegarsi ad applicazioni o browser web e capacità di rilevamento di comportamenti rischiosi sulle macchine in real time. Per questo motivo, i professionisti della sicurezza, si stanno muovendo verso questa tipologia di agent definito “leggero”. Un agent “appesantito” è un problema reale. Se siete alla ricerca di una soluzione “agent based” ed il produttore afferma che si tratta di una cosa “leggera” chiedete se l’agent è basato su kernel, quale sarà il rendimento introdotto dall’agent e come l’impatto sulle prestazioni della CPU influisce sull’agent.

Per quanto riguarda le vulnerabilità recenti, gli agent ObserveIT consistono in applicazioni che dipendono dalle interazioni dello spazio utente che raramente introducono context switches aggiuntive. Le patch per correggere la vulnerabilità di Meltdown incidono principalmente sulle applicazioni che effettuano chiamate continue nel kernel. Questo perché una rimappatura di pagina obbligatoria è stata aggiunta a ogni chiamata del sistema del kernel, aumentando i tempi di elaborazione.

L’endpoint è il nuovo perimetro e deve essere protetto: il software di sicurezza basato su agent è il modo migliore per raccogliere dati significativi e agire sugli incident informatici.

Ti interessa avere maggiori informazioni su ObserveIT? Consulta subito il nostro sito web: http://www.bludis.it/p/observeit/ oppure contatta gli specialisti Bludis allo 0643230077 o invia una e-mail a sales@bludis.it

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.