Le soluzioni di Network Access Control (NAC) sono oggi fra le più apprezzate dai responsabili IT e della sicurezza informatica, indipendentemente dalle dimensioni dell’azienda. Questi strumenti consentono di proteggere non solo il perimetro aziendale, ma di limitare le possibilità dei cybercriminali di condurre un attacco dall’interno della rete.

Una delle caratteristiche più importanti di queste soluzioni è la possibilità di disciplinare la conformità dei dispositivi. Sfruttando gli strumenti messi a disposizione dalle piattaforme NAC di ultima generazione, è possibile scegliere “a priori” quale tipologia deve essere bloccata ed evitare così che i dispositivi non sicuri possano avere accesso alle risorse di rete.

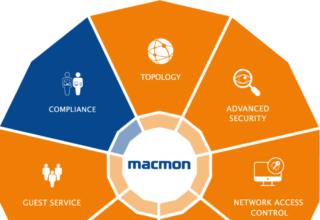

Piattaforme come macmon, ad esempio, consentono di impostare policy di controllo per gestire automaticamente l’accesso alla rete aziendale e alle risorse in essa contenute.

I vantaggi delle policy di compliance per il controllo dei dispositivi

In un ecosistema sempre più complesso e articolato, oggetti connessi e intelligenti alla base dell’IoT (Internet of Things) e politiche BYOD (Bring Your Own Device) rappresentano per i cybercriminali una ghiotta occasione. Anche la più piccola delle falle, infatti, può essere sfruttata per introdursi abusivamente nella LAN aziendale e appropriarsi di informazioni riservate o mettere in atto attacchi di grave entità. Per questo, le policy per disciplinare le conformità dei dispositivi diventano sempre più importanti.

La possibilità di poter escludere automaticamente un computer, uno smartphone o un qualunque altro device dalla rete perché ritenuto non sicuro in base a delle policy prestabilite (ad esempio nel caso in cui non vi sia installato l’ultimo aggiornamento del sistema operativo, del firmware, oppure sia privo di antivirus) non solo consente di aumentare il livello di sicurezza dell’intera infrastruttura, ma dà modo all’utente di quel dispositivo di conoscerne le condizioni effettive.

Attivare un monitoraggio permanente dello “stato della compliance”, dunque, dovrebbe essere uno degli obiettivi primari di ogni azienda. E, grazie a soluzioni come macmon NAC, implementare un sistema di controllo degli accessi alla rete con il quale disciplinare la conformità dei dispositivi è semplice e veloce.

Disciplinare la conformità dei dispositivi: il “metodo” macmon

A differenza di molte altre soluzioni, macmon NAC è caratterizzato da un diverso approccio sia alla protezione del perimetro aziendale, sia alla gestione delle policy di accesso alla rete. Queste ultime, in particolare, possono fare affidamento su quattro differenti fonti dalle quali “ereditare” in maniera automatica le policy per disciplinare la conformità. L’accesso alla rete aziendale potrà essere disciplinato con policy provenienti da fonti esterne; con fonti legate a database esterni o dagli stessi agenti macmon. Inoltre, macmon NAC può utilizzare le informazioni che arrivano dal modulo IF-MAP della piattaforma stessa.

Indipendentemente dalla fonte che si deciderà di utilizzare – può essere anche multipla, volendo – gli endpoint non conformi con le policy prescelte verranno immediatamente messi in quarantena e indirizzati verso porzioni “sicure” della rete. Qui, gli utenti potranno conoscere i problemi riscontrati nei loro dispositivi e, se la configurazione lo prevede, scaricare le patch o i programmi richiesti per l’accesso alla rete.

Tutte le informazioni sugli endpoint possono essere visualizzate attraverso l’interfaccia utente, intuitiva e di facile utilizzo, di macmon.

Nel caso in cui un dispositivo non-compliant con le policy impostate tenti di accedere, verrà visualizzato un alert e si potrà seguirne il processo di adeguamento (messa in quarantena, deviazione verso sezioni “a compartimenti stagni” e installazione dei moduli necessari). La stessa procedura verrà seguita anche nel caso in cui un device precedentemente compliant dovesse diventare, per una modifica della configurazione del NAC, non più aderente alle policy di sicurezza adottate dall’azienda.

Il ruolo del “connettore antivirus” nella disciplina dei dispositivi

Un altro elemento fondamentale nella strategia di disciplina della conformità dei dispositivi è rappresentato dal cosiddetto “connettore antivirus”. Si tratta di un componente del macmon NAC che consente di implementare diverse soluzioni antivirus e antimalware all’interno della piattaforma.

Questo consentirà di individuare con più facilità endpoint infetti, che potrebbero mettere a rischio tutti gli altri nodi della rete aziendale e isolarli immediatamente.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.