Mentre molti di voi si domandano cosa fare nel fine settimana, i cyber attacks non si fermano mai! Qualche settimana fa, il Cobalt Cybercriminal Group ha sfruttato una vulnerabilità nell’Equation Editor di Microsoft Office, l’exploit CVE-2017-11882. Questo gruppo criminale attivo dal 2016, rivolge le sue attenzioni principalmente alle organizzazioni finanziarie, spesso utilizzando il phishing per violare le reti. Mentre i precedenti attacchi Cobalt hanno sfruttato i computer in Europa e in Asia, ora sembrano espandere le loro operazioni rivolgendosi agli utenti di Microsoft Office in tutto il mondo.

Remote Code Execution. Come è sfruttata da Cobalt.

Microsoft Office’s Equation Editor consente agli utenti di Office di creare e incorporare equazioni matematiche nei loro documenti. È uno strumento relativamente vecchio che è disponibile in Office 2007 e versioni precedenti. Il CVE-2017-11882 consente agli hackers di eseguire l’esecuzione di codice in modalità remota utilizzando Equation Editor. Poco dopo che Microsoft ha rilasciato una patch per questa vulnerabilità, ReversingLabs ha scoperto che il gruppo Cobalt stava distribuendo un documento RTF (Rich Text Format) che sfruttava questa vulnerabilità. Simile ad altri attacchi che prevedono l’esecuzione di codice in modalità remota, una volta scaricato sul computer di una vittima, il file contatta un server C & C remoto per scaricare una serie di tre payload. Il payload finale nell’attacco Cobalt’s Equation Editor, chiamato Cobalt strike backdoor, è disponibile in entrambi i formati a 32 e 64 bit, il che significa che può violare il sistema di qualsiasi vittima indipendentemente dall’architettura del proprio sistema.

Remote Code Execution. Come proteggerti.

Per ovviare a questa minaccia, Microsoft da alcuni suggerimenti agli utenti. Il primo è disabilitare Equation Editor per rimanere vigili contro questa potenziale violazione. Disabilitare Equation Editor ha le sue conseguenze, quindi Microsoft ha fornito istruzioni per riattivarlo nel caso in cui ne avessi bisogno. Se si dispone solo di alcuni sistemi che si desidera proteggere, seguire le istruzioni di Microsoft dovrebbe essere sufficiente. Tuttavia, potrebbe essere necessario seguire la seconda opzione se si hanno più computer interessati: utilizzare uno strumento come Desktop Central per risolvere rapidamente questa vulnerabilità nell’intera azienda.

In risposta alla vulnerabilità di Equation Editor, Desktop Central ha aggiunto un nuovo script alla sua raccolta di template, “DisableEquationEditorInOffice.bat”. L’installazione di questo script disabiliterà Equation Editor su tutta la rete.

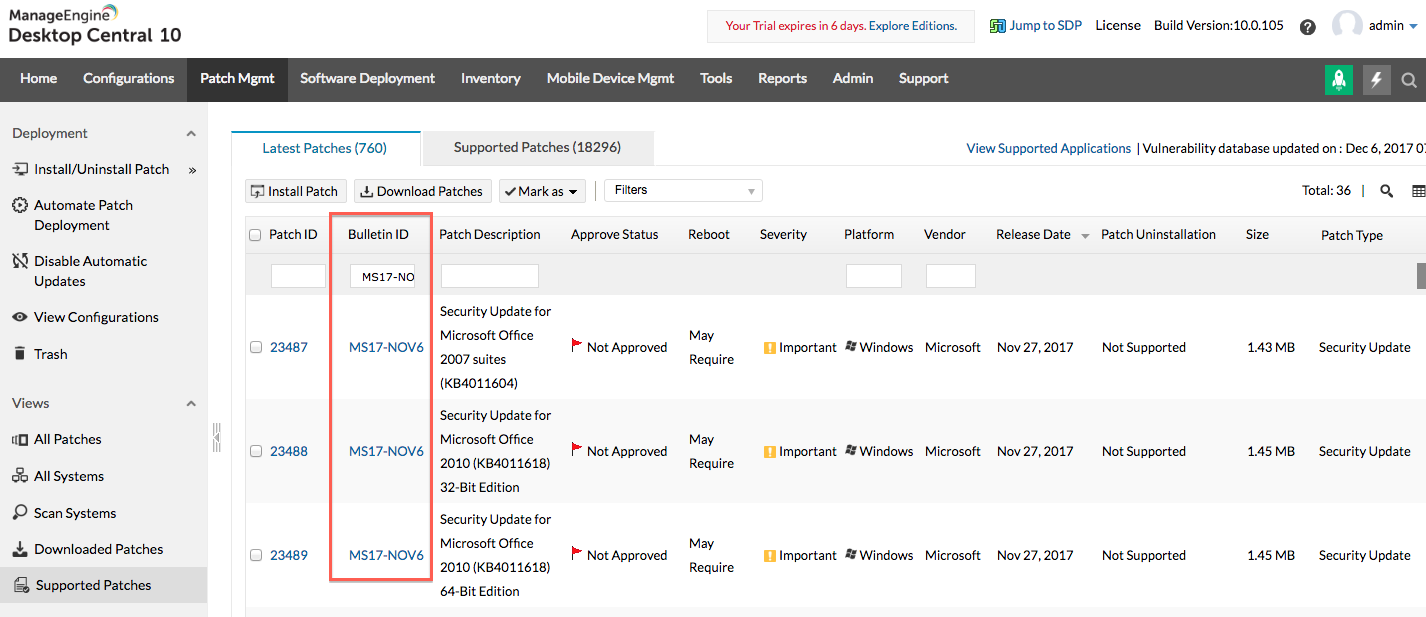

Microsoft ha già risolto questo problema in un aggiornamento delle patch di novembre 2017, con i seguenti updates: KB3162047, KB4011604, KB4011262, KB4011618 e KB4011262. Se hai già aggiornato i tuoi sistemi con queste ultime patch di Microsoft, dovresti essere sicuro. In caso contrario, Desktop Central può aiutarti a risolvere immediatamente questo problema utilizzando la sua funzionalità di gestione delle patch.

È possibile installare patch specifiche per questa vulnerabilità accedendo a Gestione patch -> Patch Management -> Bullettin ID. Dopo aver cercato “MS17-NOV6”, seleziona tutti i bollettini applicabili e distribuiscili ai tuoi sistemi di destinazione.

Se non hai ancora una soluzione centralizzata per la gestione e risoluzione delle vulnerabilità, è arrivato il momento di provare la versione demo gratuita di Desktop Central! Puoi scaricarla subito a questo link: http://www.manageengine.it/desktop-central/ se invece vuoi avere maggiori informazioni di carattere tecnico o commerciale puoi contattare gli specialisti Bludis allo 0643230077 o inviare una e-mail a sales@bludis.it

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.