Android App. Password managers vulnerabile.

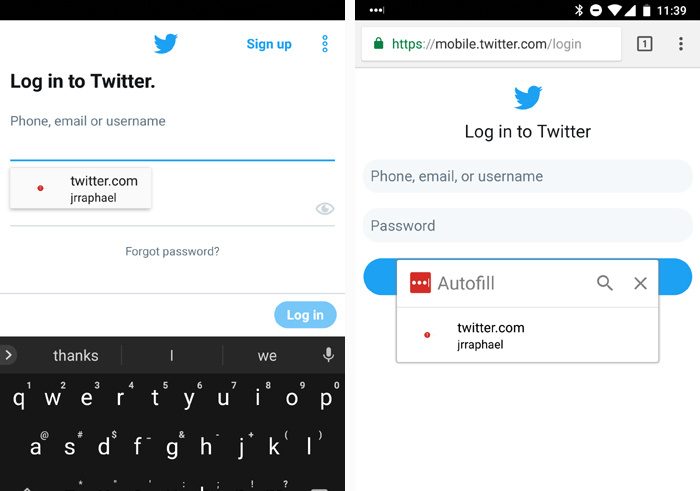

Molti dei principali sistemi di gestione delle password basati su Android possono essere ingannati da app di phishing che richiedono l’inserimento delle credenziali.

I gestori di password possono essere utilizzati per creare, archiviare, inserire e compilare automaticamente le password in app e siti Web.

Oltre a consentire agli utenti di mantenere un elevato numero di password complesse, forniscono una difesa contro il phishing. Le funzionalità di riempimento automatico immettono password sui siti a cui sono associate (e sulle loro app mobili), ma non sui falsi.

L’Università di Genova e EUROCOM’s Phishing Attacks on Modern Android, studiano la differenza tra l’accesso a un servizio tramite la sua app mobile e l’accesso attraverso il suo sito Web su un browser desktop.

Con i browser desktop, quando un sito viene visitato per la prima volta, cosa avviene ?

Il gestore delle password crea un’associazione tra il suo dominio (verificato dal suo certificato digitale) e le credenziali utilizzate per accedervi.

Quando qualcuno utilizza le credenziali del sito Web per accedere a un’app, il processo di verifica dell’applicazione è più complicato e potenzialmente meno sicuro.

Android App. Buone o Cattive.

Il modo migliore per distinguere tra app “buone” e non valide è associando il dominio del sito web per quell’app con il nome del pacchetto dell’app, un ID metadati controllato tramite associazioni statiche o generate euristicamente.

Purtroppo i nomi dei pacchetti possono essere falsificati.

Tutto ciò che l’utente malintenzionato deve fare è creare un’app falsa con il nome corretto del pacchetto.

Il gestore della password si fiderà abbastanza per presentare le credenziali corrette.

Molti password managers sono vulnerabili a questo tipo di debolezza della mappatura – LastPass, 1Password, Dashlane e Keeper – con solo Google Smart Lock (che non è principalmente un gestore di password) in grado di resistere.

Android App. Instant Trouble.

Anche le app istantanee introdotte di recente da Google – progettate per essere provate senza necessità di download – potrebbero essere sfruttate da un sito Web di phishing per attivare un riempimento automatico di password manager, il team ha scoperto durante il test.

Ciò è particolarmente pericoloso perché significa che potrebbe essere possibile eseguire un attacco di phishing senza la necessità di installare un’app falsa che falsifica un nome di pacchetto (qualcosa che Google Play non consente).

Android App. Cosa si può fare?

Il problema è che il modo in cui i password managers comprendono la mappatura dei domini legittimi alle app su Android è regolato da tre standard: il servizio di accessibilità (a11y); il quadro di riempimento automatico (Oreo 8.0 in poi); o usando OpenYOLO, una collaborazione separata di Google-Dashlane.

Il primo di questi, a11y, è stato progettato per persone con disabilità ed è finito per essere utilizzato da app dannose per abusare dei diritti di amministratore, cosa che ha portato Google ad implementare Autofill Framework e Dashlane ad OpenYOLO. Sfortunatamente, tutti e tre gli standard sono vulnerabili alla manipolazione dei nomi dei pacchetti, il che suggerisce che la risoluzione di questo problema non sarà facile.

La soluzione dei ricercatori è una nuova API “getVerifiedDomainNames()” che dispensa i nomi dei pacchetti in favore del controllo di un’associazione hardcoded tra un dominio del sito Web (e sottodomini) e l’app che si connette ad esso.

Lo svantaggio di questo è che i siti web dovrebbero iniziare a pubblicare un file di risorse contenente questi dati. I ricercatori hanno scoperto che appena il 2% di oltre 8.000 domini si preoccupa di fare questo.

Questo lascia ai password managers il ripiego sulle proprie difese. LastPass ha dichiarato a Naked Security di non credere che la debolezza abbia portato a compromettere i suoi clienti.

L’utilizzo di un gestore di password è ancora uno dei passaggi di sicurezza del computer più semplici ed efficaci.

E’ possibile eseguire e una maggiore integrazione con le app mobili rende più semplice l’utilizzo di un gestore di password.

È molto più probabile che venga utilizzato il riutilizzo della password piuttosto che un attacco di riempimento automatico su un’app fake.

Sei preoccupato per questo tipo di attacco che sfrutta le funzionalità di riempimento automatico utilizzando i campi di password nascoste?

Non abbandonare il gestore delle password, ma disattiva l’autofill!

Ti interessa capire come affrontare queste problematiche sulla sicurezza? Guarda l’offerta Bludis: http://www.bludis.it/area-security/

Se invece vuoi informazioni più specifiche contattaci allo 0643230077 o invia una e-mail a sales@bludis.it

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.

Canale Sicurezza è il blog di approfondimento sulle tematiche di sicurezza informatica di Bludis S.r.l.

Pensato e strutturato come servizio e strumento per mantenere sempre aggiornati gli utenti sia professionali che domestici sulle ultime novità.